** هشدار **

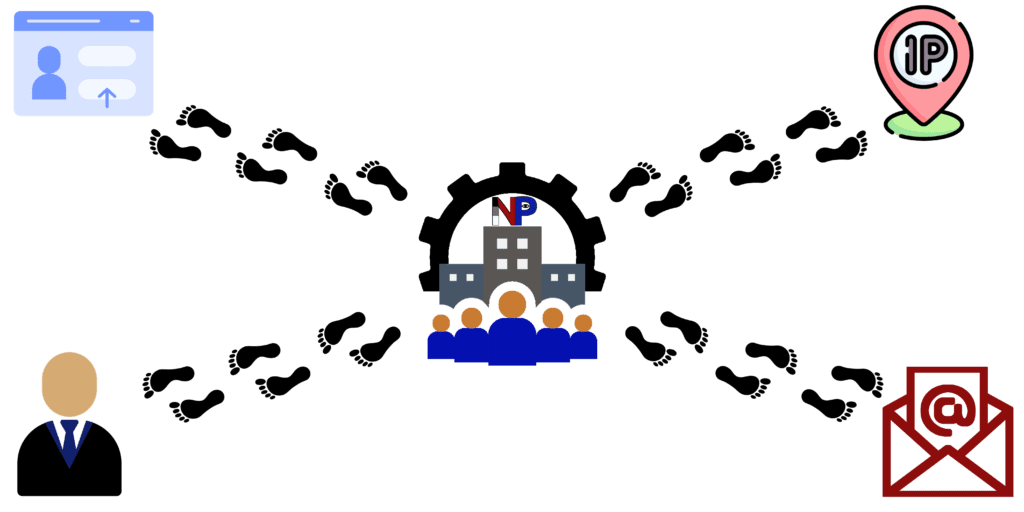

تمام آموزش های این سایت با مجوز کارشناس امنیت و طبق قوانین کشور ایران تهیه شده و هرگونه سوء استفاده و انتشار مطالب و ویدیوها کاملا غیر قانونی می باشد و در صورت سوء استفاده، NetPenT هیچ مسئولیتی نخواهد داشت. در صورت انتشار دوره های آموزشی خریداری شده، ردیابی و مشخص کردن هویت فرد منتشر کننده با توجه به داده های مخفی موجود در ویدیو ها به راحتی امکان پذیر می باشد و تبعات قانونی برای آن فرد وجود خواهد داشت.

آسیبپذیری ها، میتوانند راههای ورود هکرها به سازمان و دسترسی غیرمجاز به اطلاعات شوند. به همین دلیل، باید سازمان ها به طور مرتب در برابر آسیبپذیری ها ارزیابی شوند. ارزیابی آسیب پذیری، نشان دهنده وضعیت امنیت فعلی سازمان می باشد. همانطور که از نام ارزیابی آسیب پذیری مشخص است، باید آسیبپذیری های موجود در سطوح مختلف یک سازمان (نرم افزار، سخت افزار، شبکه، کارمندان و غیره) ارزیابی شده و اقدام به رفع آنها نمود.

هدف ارزیابی آسیبپذیری چیست؟

از اهداف این ارزیابی، کاهش ریسک اکسپلویت آسیبپذیری ها توسط عوامل مخرب می باشد. اگر سازمان بتواند آسیبپذیری های موجود را کشف و رفع نماید، احتمال حملات سایبری موفقیت آمیز به آن سازمان بسیار پایین خواهد آمد. درواقع با شناسایی (Identifying)، کمی سازی (Quantifying) و اولویت بندی (Prioritizing) آسیبپذیری ها، به کاهش ریسک حملات کمک خواهد کرد.

مراحل ارزیابی آسیبپذیری کدامند؟

- داراییهای سازمان (Organization Assets): در این مرحله، باید لیست تمام داراییهای سازمان مانند نرم افزارها، سختافزارها، پرسنل سازمان، وب سایت، شبکه جمع آوری شود.

- اولویت داراییها (Assets Prioritization): در این مرحله، باید داراییهای لیست شده بر اساس اهمیت آنها مرتب شوند. داراییهایی با اهمیتتر میباشند که در صورت به خطر افتادن آنها، ضررهای مالی و معنوی شدیدتری نسبت به دیگر داراییها به سازمان وارد خواهد شد.

- اسکن آسیبپذیری ها (Vulnerability Scanning): در این مرحله، داراییها به ترتیب اهمیت با استفاده از اسکنر های آسیب پذیری، اسکن خواهند شد.

- اکسپلویت (Exploit): آسیبپذیری های کشف شده در مرحله قبل در صورت امکان بهره بردای خواهند شد. هدف از اکسپلویت آسیبپذیری ها، مشخص کردن میزان خطر آن آسیبپذیری و سطح دسترسی به وجود آمده می باشد.

- آنالیز (Analysis): با استفاده از نتایج بدست آمده از آسیبپذیری ها و اکسپلویت آنها، تأثیرات هر یک از آنها بر داراییهای سازمان بررسی خواهند شد.

- ارزیابی ریسک (Risk Assessment): در این مرحله، مواردی مانند شدت (Severity) تأثیر هر یک از آسیبپذیری ها بر سازمان، میزان تأثیر مکانیزم های امنیتی موجود در برابر حملات، تأثیر آسیبپذیری یک سطح بر سطوح دیگر (مثلاً تأثیر آسیبپذیری موجود در شبکه بر وب سایت) و غیره بررسی خواهد شد.

- اولویت بندی آسیبپذیری ها (Vulnerability Prioritization): پس از ارزیابی ریسک، آسیبپذیری ها بر اساس تأثیر آنها بر داراییها و شهرت سازمان، از زیاد به کم، اولویت بندی خواهند شد.

- تعمیر (Patch): در صورتی که سازندگان نرم افزار، سختافزار، پروتکل های شبکه و غیره برای آسیبپذیری های کشف شده Patch ارائه داده باشند، نسبت به رفع آن آسیبپذیری ها اقدام خواهد شد.

- اسکن مجدد آسیبپذیری ها (Vulnerability Rescan): پس از Patch آسیبپذیری ها، اسکن مجدد برای تأیید کاهش یا عدم وجود آسیبپذیری ها الزامی می باشد.

- گزارش (Report): تمام مراحل انجام شده به همراه اولویت بندی آسیبپذیری ها، اکسپلویت های موفق، آسیبپذیری های Patch شده و دیگر موارد انجام شده باید با جزییات به صورت یک گزارش کامل تهیه شوند.

تفاوت ارزیابی آسیبپذیری و تست نفوذ

| ارزیابی اسیب پذیری | تست نفوذ |

|---|---|

| شناسایی و کمی کردن آسیب پذیری ها | شناسایی و اکسپلویت آسیب پذیری ها |

| در سطح کل سازمان (شبکه، نرم افزار، سخت افزار، وب سایت، کارمندان و غیره) | محدود به چند سیستم یا بخشی خاص |

| تکرار ارزیابی به صورت دوره های زمانی کوتاه تر نسبت به تست نفوذ | تکرار تست نفوذ به صورت دوره های زمانی طولانی تر از ارزیابی آسیب پذیری |

| اغلب با نرم افزار ها به صورت اتوماتیک | اغلب بر اساس دانش و مهارت هکر اخلاقی |

این مقاله چقدر برای شما مفید بوده است؟

برای امتیازدهی روی ستاره ها کلیک کنید.

علاقه شدید به حوزه امنیت سایبری باعث شد که مطالعات فراوانی به صورت تئوری و عملی داشته باشم. مسلط به مفاهیم و روش های تست نفوذ CEH (بیشتر تمرکزم روی IoT)، جرم یابی دیجیتال، برنامه نویسی پایتون و لینوکس.