** هشدار **

تمام آموزش های این سایت با مجوز کارشناس امنیت و طبق قوانین کشور ایران تهیه شده و هرگونه سوء استفاده و انتشار مطالب و ویدیوها کاملا غیر قانونی می باشد و در صورت سوء استفاده، NetPenT هیچ مسئولیتی نخواهد داشت. در صورت انتشار دوره های آموزشی خریداری شده، ردیابی و مشخص کردن هویت فرد منتشر کننده با توجه به داده های مخفی موجود در ویدیو ها به راحتی امکان پذیر می باشد و تبعات قانونی برای آن فرد وجود خواهد داشت.

قبل از اینکه به توضیح DDoS بپردازیم، ابتدا باید DoS را درک کنید. همانطور که می دانید، منابع سخت افزاری یک سیستم (مانند تعداد هسته های CPU یا میزان RAM موجود در سیستم ها) محدود بوده و در صورت به کارگیری تمام منابع، آن سیستم دیگر توانایی سرویس دهی به کاربران خود را نخواهد داشت. تصور کنید ظرفی به حجم یک لیتر داریم. آیا میتوان در آن دو لیتر آب ریخته شود؟ اگر آب اضافی وارد ظرف شود، باعث سرریز شدن آب خواهد شد. برای منابع سخت افزاری نیز چنین وضعیتی پیش خواهد آمد.

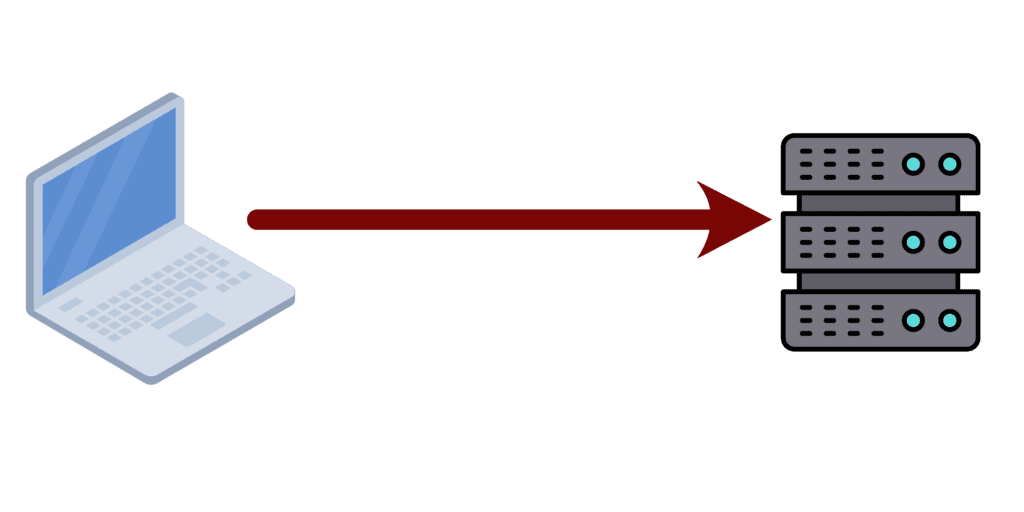

DoS مخفف Denial of Service می باشد. در صورتی که ترافیک زیادی فقط از یک منشاء (Source) به سمت مقصد (Destination) فرستاده شود تا منابع آن سیستم را مشغول کرده و سرویس دهی به دیگر کاربران به کندی صورت گیرد. در صورتی که منابع کاملاً پر شوند، حتی عملکردها و سرویس های حیاتی (Critical Services) سیستم مقصد نیز توانایی ادامه کار خود را نداشته و اصطلاحاً سیستم Crash خواهد کرد و Down میشود.

حمله دیداس (DDoS) چیست؟

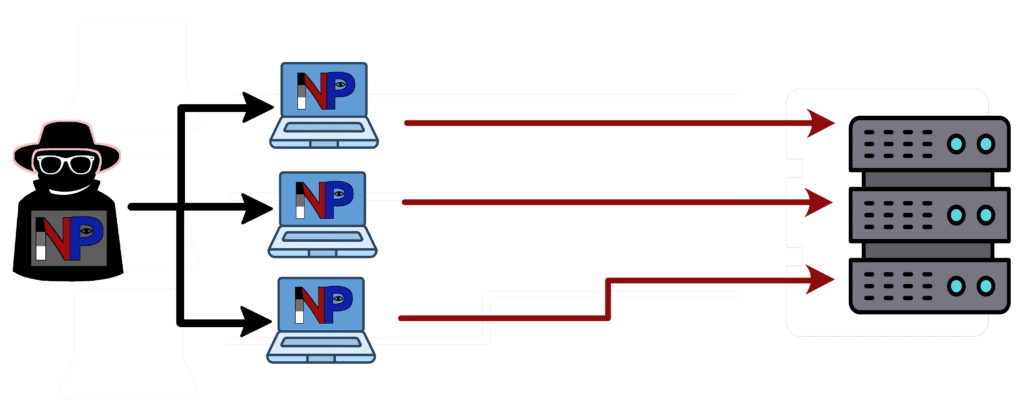

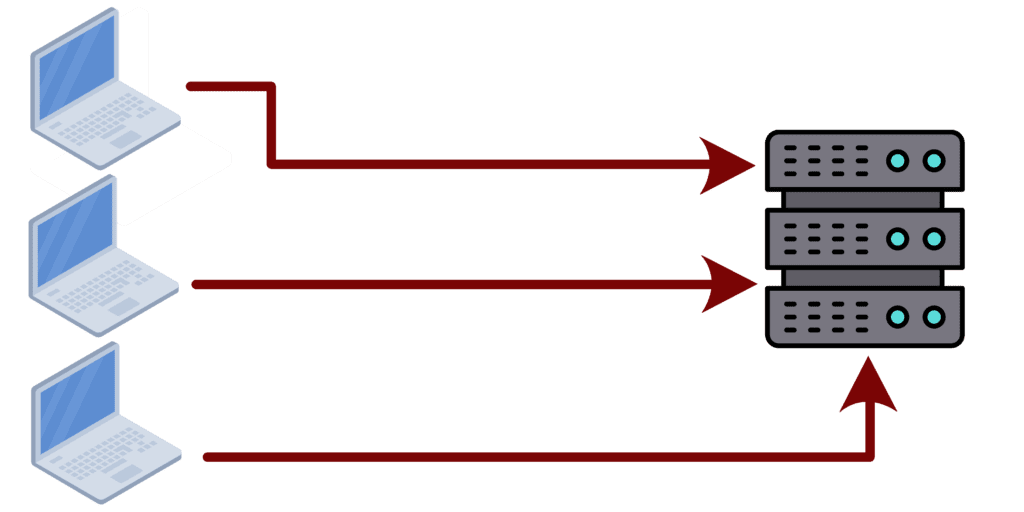

DDoS مخفف Distributed Denial of Service می باشد. حمله DDoS مشابه حمله DoS بوده و تفاوت آنها در این است که به جای ارسال ترافیک از یک Source، از چندین Source صورت میگیرد. همانطور که از نام این حمله مشخص است، به صورت توزیع شده (Distributed) انجام میگیرد. مزیت توزیع Source ها، جلوگیری از مسدود کردن IP آنها توسط مکانیزم های امنیتی سیستمهای مقصد می باشد.

هدف دیداس چیست؟

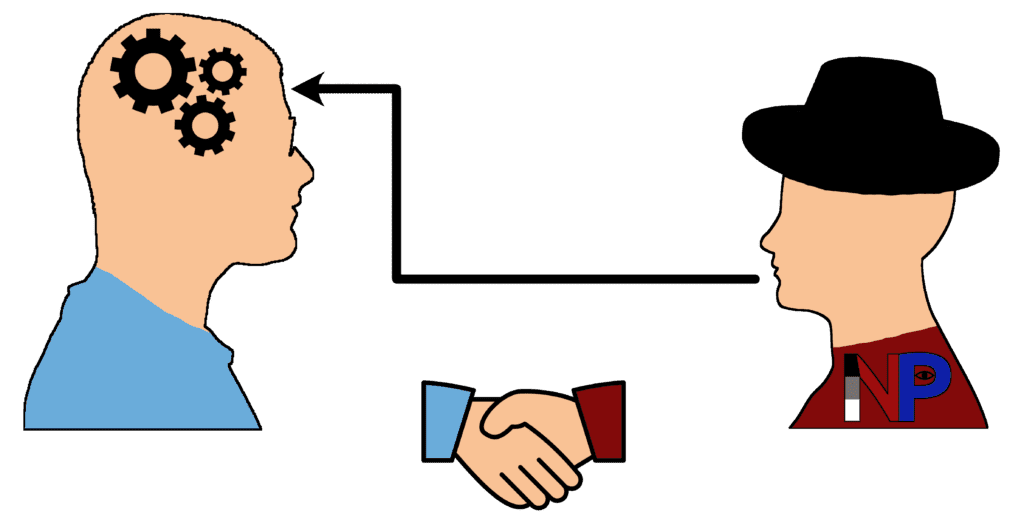

- اخاذی (Extortion): مهاجم در قبال دریافت مبلغی هنگفت از صاحبان سیستم هدف، حمله را متوقف خواهد کرد.

- رقابت (Competition): فرض کنید شرکت X با شرکت Y در یک حوزه کاری رقابت میکند. شرکت X اقدام به استخدام هکرهایی کرده و حملات DDoS علیه شرکت Y انجام خواهد داد. در این صورت بازدهی شرکت Y کاهش یافته و وقفه به وجود آمده ناشی از این حمله برای ارائه خدمت به مشتریان، باعث خسارات مالی شدیدی به آن شرکت خواهد شد.

- سیاسی و اقتصادی (Political and Economic): معمولاً توسط گروههای هکری هکتیویسم (Hacktivism) با هدف اعتراض به شرایط فعلی سیاسی و اقتصادی، علیه یک سازمان صورت میگیرد.

- نشان دادن قدرت: هکر های کلاه سیاه برای نشان دادن توانایی علمی و مهارت خود در این حوزه، اقدام به حملات DDoS می کنند.

- انتقام (Revenge): فرض کنید کارمند شرکت خود را به دلایلی اخراج کرده اید. اگر این کارمند به فکر انتقام از شما و اعتبار شرکت باشد، با انجام این حمله، هدف خود را عملی خواهد کرد.

مراحل حملات DDoS

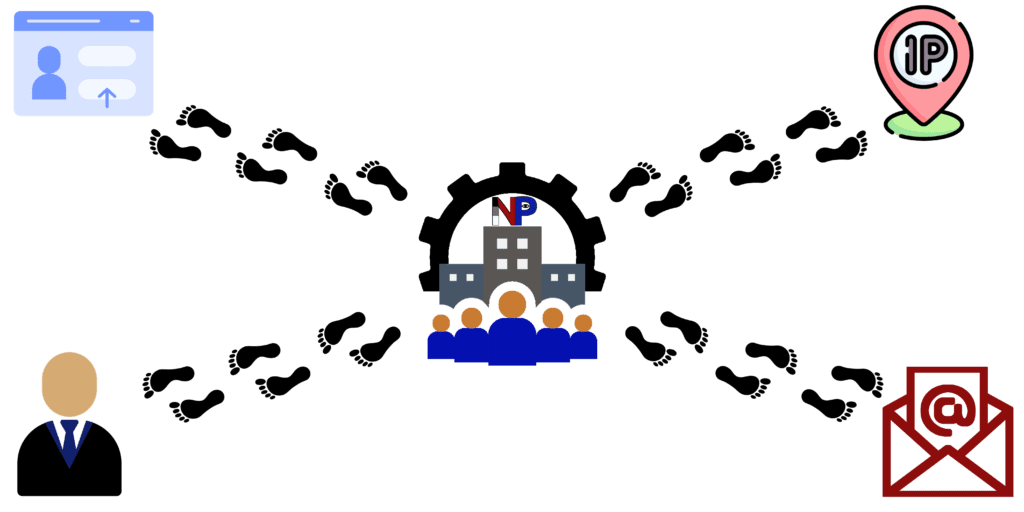

- ساخت بات نت (Botnet): مهاجم پس از کشف آسیبپذیری در سیستمهای دیگر و اکسپلویت آنها، اقدام به آلوده کردن آنها کرده و شبکه ای از کامپیوتر ها را میسازد که به آنها Botnet گویند. دستگاههای آلوده شده، قابلیت کنترل از راه دور را داشته و تحت فرمان مهاجم می باشند.

- انتخاب هدف: در این مرحله، مهاجم تصمیم میگیرد که هدف آن سرور، سایت یا شبکه یا غیره باشد.

- ارسال درخواست توسط بات نت: با استفاده از Botnet میتوان درخواست ها را به سیستم هدف ارسال نمود. درخواست ها میتوانند به صورت قانونی (مثل درخواست شروع یک Session با استفاده از TCP) یا دستکاری شده (مثل اضافه کردن اطلاعات اضافی به بسته های شبکه و افزایش حجم آنها با هدف آشغال فضای RAM سیستم هدف) باشند.

- اثرگذاری حمله: پس از ارسال درخواست ها، سیستم هدف کند شده یا Down خواهد شد.

راه های جلوگیری از حملات DDoS

- فایروال (Firewall): برای مسدود کردن برخی ترافیک های ورودی.

- Intrusion Detection System (IDS): سیستمهای تشخیص نفوذ، در صورت مشاهده رفتارهای مشکوک در حین مانیتورینگ شبکه، اقدام به شناسایی حملات DDoS کرده و به مسئولین امنیتی هشدار خواهند داد. رفتار های مشکوک میتوانند مواردی مانند افزایش نرخ ارسال ترافیک از یک آدرس IP، سرعت ارسال ترافیک و غیره باشند.

- Intrusion Prevention System (IPS): در صورت مشاهده ترافیک از سمت یک مبدأ مشکوک، آن را Block خواهد کرد. همچنین میتواند Rate Limiting برای یک آدرس IP را انجام دهد. Rate Limiting برای کاهش نرخ ارسال ترافیک از یک آدرس IP می باشد.

- تعادل بار ترافیکی (Load Balancing): برای توزیع ترافیک ورودی بین چند سرور.

- Black Hole Routing (BGP Sinkholing): برای کاهش اثرات حملات DDoS، سیل ترافیک های ارسالی را به سمت یک Null Route (مسیر پوچ) هدایت کرده و باعث دور انداختن آن بسته ها می شود.

- اخبار (News): بروز نگه داشتن اطلاعات در مورد حملات DDoS اخیر با هدف حفظ آمادگی در برابر این حملات.

- محافظ DDoS مبتنی بر ابر (Cloud Based DDoS Protection): در این روش، ترافیک های سایت به Cloud فرستاده شده و تفکیک ترافیک ها در Cloud صورت میگیرد. به عبارت دیگر، ترافیک های مخرب (Malicious) فیلتر و مسدود شده و ترافیک های قانونی مجوز عبور پیدا خواهند کرد.

این مقاله چقدر برای شما مفید بوده است؟

برای امتیازدهی روی ستاره ها کلیک کنید.

علاقه شدید به حوزه امنیت سایبری باعث شد که مطالعات فراوانی به صورت تئوری و عملی داشته باشم. مسلط به مفاهیم و روش های تست نفوذ CEH (بیشتر تمرکزم روی IoT)، جرم یابی دیجیتال، برنامه نویسی پایتون و لینوکس.