** هشدار **

تمام آموزش های این سایت با مجوز کارشناس امنیت و طبق قوانین کشور ایران تهیه شده و هرگونه سوء استفاده و انتشار مطالب و ویدیوها کاملا غیر قانونی می باشد و در صورت سوء استفاده، NetPenT هیچ مسئولیتی نخواهد داشت. در صورت انتشار دوره های آموزشی خریداری شده، ردیابی و مشخص کردن هویت فرد منتشر کننده با توجه به داده های مخفی موجود در ویدیو ها به راحتی امکان پذیر می باشد و تبعات قانونی برای آن فرد وجود خواهد داشت.

نرمافزار ها یا سختافزار ها میتوانند دارای آسیبپذیری (Vulnerability) یا نقص امنیتی (Security Flaw) باشند. در نرمافزار ها، آسیبپذیری در قطعهای از کد آن وجود دارد و در سختافزار ها، آسیبپذیری ممکن است در مراحل ساخت آن سختافزار در کارخانه یا هنگام طراحی آن وجود داشته باشد. پس از کشف آسیبپذیری های ذکر شده، میتوان آنها را اکسپلویت کرده (بهره برداری کرده) و برای نفوذ به سیستم هدف استفاده شود.

هدف اکسپلویت

هدف از اکسپلویت یک آسیب پذیری، انتقال بدافزار (Malware) یا دسترسی غیرمجاز (Unauthorized Access) به سیستم هدف می باشد. در واقع از اکسپلویت ها به عنوان راهی برای انتقال آلودگی ها و اعمال غیر مجاز استفاده میشود.

تفاوت اکسپلویت و بدافزار

توجه به این نکته مهم است که اکسپلویت با بدافزار یکسان نیست. اکسپلویت روش یا تکنیکی است که برای نقض امنیت یک سیستم استفاده می شود، در حالی که بدافزار، نرم افزار مخربی است که معمولاً در نتیجه بهره برداری موفقیت آمیز، در سیستم هدف تحویل یا اجرا می شود.

کیت اکسپلویت چیست؟

کیت اکسپلویت (Kit Exploit) یا بسته اکسپلویت (Pack Exploit)، بسته نرم افزاری است که هکرها از آن برای یافتن و سوء استفاده از نقاط ضعف سیستم ها برای نصب بدافزار یا انجام سایر اقدامات مضر استفاده می کنند. فرض کنید شما یک مکانیک هستید! برای انجام کار خود به مجموعه ای از ابزار ها نیاز دارید. کیت اکسپلویت نیز برای یک هکر مانند یک جعبه ابزار اتوماتیک می باشد که در مرحله کشف آسیب پذیری و بهره برداری از آن استفاده خواهد کرد. کیت اکسپلویت معمولا مرورگرهای منسوخ شده، پلاگین های مرورگر (مانند JAVA یا Adobe) و اجزای سیستم عامل را هدف قرار می دهد.

مراحل آلوده کردن به وسیله کیت اکسپلویت:

- ارتباط با کیت اکسپلویت: مهاجم معمولا با استفاده از روش هایی مانند Malvertising، Watering Hole Attacks، Phishing Emails، Social Engineering، Drive-by Downloads و Physical Media ارتباط هدف با سرور کیت اکسپلویت را برقرار می کند.

- بدست آوردن اطلاعات: پس از ارتباط، کیت اکسپلویت اقدام به بدست آوردن اطلاعاتی مانند سیستم هدف، مرورگر وب، ورژن ها و غیره میکند.

- کشف آسیب پذیری و بهره برداری: طبق اطلاعات بدست آمده، آسیب پذیری در صورت وجود، کشف شده و اکسپلویت آن انجام می شود. در صورت موفقیت آمیز بودن اکسپلویت، وارد مرحله بعد می شود.

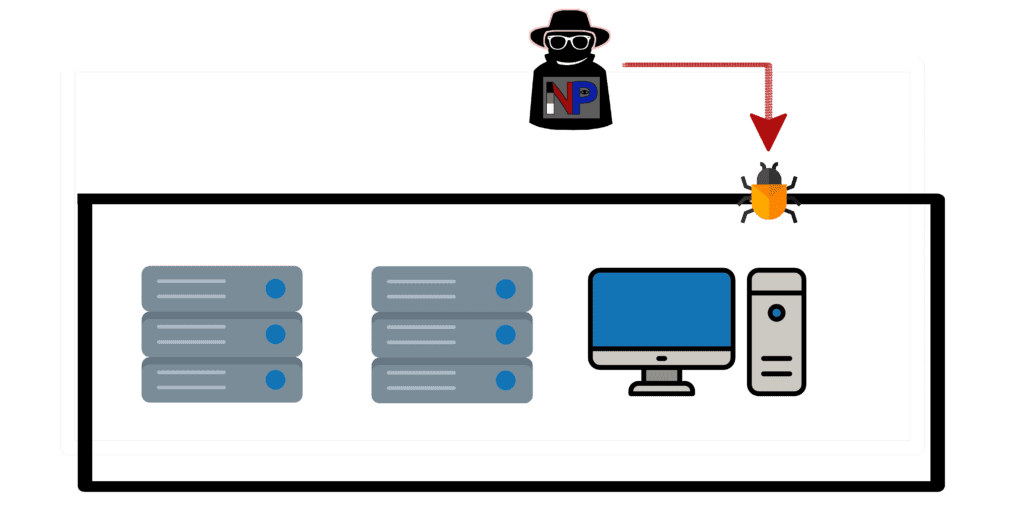

- انتقال Payload: در این مرحله می توان بدافزار ها را به سیستم هدف منتقل کرده تا اجرا شوند.

- Command and Control (C2): در مرحله کنترل و فرمان، مهاجم به صورت Remote با سیستم هدف ارتباط داشته و Command ها را اجرا میکند.

- Persistence: در مرحله دوام ارتباط با هدف، مهاجم سعی میکند تا دسترسی خود را برای ارتباطات آینده نیز حفظ کند.

طبقه بندی اکسپلویت ها

- اکسپلویت روز صفر (Zero-day Exploits): زمانی که آسیب پذیری موجود در نرم افزار یا سخت افزار برای دیگران یا سازنده آنها، کشف نشده و ناشناخته (Unknown) باشد و بتوان از آن آسیب پذیری ها بهره برداری نمود به آن اکسپلویت روز صفر گویند. این نوع اکسپلویت ها بسیار خطرناک می باشند زیرا برای سازندگان آنها ناشناخته بوده و هیچ Patch یا سایر اقدامات دفاعی برای آن انجام نشده است. اکسپلویت های روز صفر معمولا برای اهداف بسیار با ارزش استفاده می شوند.

- اکسپلویت شناخته شده (Known Exploit): آسیب پذیری هایی که دیگران و سازندگان از آنها مطلع هستند و برای آنها Patch ارائه داده اند. در صورتی که کاربر، سیستم خود را Update نکند یا از Patch ارائه شده استفاده نکند، هنوز آن آسیب پذیری در سیستم او وجود داشته و قابلیت اکسپلویت دارد. اکسپلویت های شناخته شده نسبت به اکسپلویت های شناخته نشده خطر کمتری دارند.

- اکسپلویت سخت افزاری (Hardware Exploit): در صورتی که از آسیب پذیری در سطح سخت افزار مانند CPU، RAM، Firmware بهره برداری انجام شود به آنها اکسپلویت سخت افزاری گویند (البته توجه شود که Firmware برنامه ای است که به سخت افزار داده می شود).

- اکسپلویت نرم افزاری (Software Exploit): در صورتی که از آسیب پذیری در سطح نرم افزار یا سیستم عامل بهره برداری شود به آنها اکسپلویت نرم افزاری گویند.

- اکسپلویت شبکه (Network Exploit): در صورت وجود آسیب پذیری در سطح شبکه، (به عنوان مثال در پروتکل ها یا دستگاه های شبکه) میتوان از آنها بهره برداری کرد. هدف این اکسپلویت، تغییر جریان ترافیک شبکه (Network Traffic Redirect)، شنود (Sniffing)، حملات مرد میانی (Man In The Middle Attack) و غیره می باشد. می توان به وسیله فایروال ها و الگوریتم های رمزنگاری، تا حد زیادی از این نوع اکسپلویت جلوگیری نمود.

- اکسپلویت پرسنل (Personnel Exploit): در این نوع اکسپلویت، کارمندان، مدیران یا اعضای یک شرکت یا سازمان هدف قرار داده شده و از طریق تکنیک های مهندسی اجتماعی، اقدام به بهره برداری از آنها می شود.

این مقاله چقدر برای شما مفید بوده است؟

برای امتیازدهی روی ستاره ها کلیک کنید.

علاقه شدید به حوزه امنیت سایبری باعث شد که مطالعات فراوانی به صورت تئوری و عملی داشته باشم. مسلط به مفاهیم و روش های تست نفوذ CEH (بیشتر تمرکزم روی IoT)، جرم یابی دیجیتال، برنامه نویسی پایتون و لینوکس.