** هشدار **

تمام آموزش های این سایت با مجوز کارشناس امنیت و طبق قوانین کشور ایران تهیه شده و هرگونه سوء استفاده و انتشار مطالب و ویدیوها کاملا غیر قانونی می باشد و در صورت سوء استفاده، NetPenT هیچ مسئولیتی نخواهد داشت. در صورت انتشار دوره های آموزشی خریداری شده، ردیابی و مشخص کردن هویت فرد منتشر کننده با توجه به داده های مخفی موجود در ویدیو ها به راحتی امکان پذیر می باشد و تبعات قانونی برای آن فرد وجود خواهد داشت.

اینفوگرافی هک چیست

نگران هک شدن هستید؟ دائما کابوس هکرهایی را در سر دارید که به رمز و راز زندگی شما دست یافته اند؟ جای درستی آمده اید. در نت پنت تمامی سوالات شما درباره هک و امنیت پاسخ داده خواهد شد. هک چیست و هکر کیست؟

هک به معنای به خطر افتادن داده های شما روی سیستم های کامپیوتری، اکانت های شخصی یا دستگاه های دیجیتال است. اما لزوما یک عمل مخرب نیست! استفاده از فناوری و دانش مربوطه برای دور زدن موفقیت آمیز چالش ها را نیز می توان هک نامید.

هکر کیست؟ بر اساس تعریف هک، هکر کسی است که از مهارت ها و دانش فنی خود برای حل یک مشکل یا چالش استفاده می کند.

هنگامی که هکرها به یک شبکه یا سیستم کامپیوتری نفوذ می کنند، به آن هک امنیتی گفته می شود. اگرچه رسانه ها معمولا هکرها را به عنوان مجرمان سایبری معرفی کنند که به مخدوش کردن یا سرقت داده ها می پردازند. اما این نوع هک غیر قانونی کرک نامیده می شود.

آیا هک غیر قانونی است؟

هک کردن به خودی خود غیر قانونی نیست. در واقع اگر بدون رضایت قبلی اقدام به هک کنید، غیر اخلاقی است و پیگرد قانونی دارد. هکرهای کلاه سفید با اجازه کارفرمایان و مشتریان این نوع فعالیت ها را انجام می دهند، اما هکرهای کلاه خاکستری ممکن است در صورت ارائه یافته های خود دچار مشکل شوند. به این نوع هک، هک اخلاقی نیز گفته می شود.

و البته تمامی فعالیت های هکر کلاه سیاه غیر قانونی به شمار می رود. بنابراین اگر در معرض نفوذ این نوع هکرها قرار دارید، باید آن را به مقامات مربوطه کشور یا منطقه خود گزارش دهید. این امر می تواند از میزان آسیب وارده بکاهد، به محاکمه هکر کمک می کند و از قربانی شدن دیگران در آینده جلوگیری می کند.

تاریخچه ای مختصر از فعالیت هک

اولین افرادی که اصطلاح هک را در زمینه تکنولوژی به کار بردند، اعضای موسسه فناوری Tech Model Railroad Club بودند. پس از جنگ جهانی دوم، دانشجویان TMRC شروع به استفاده از هک به منظور ایجاد راه حل نوآورانه برای چالش های فنی کردند. اوایل دهه 1980 بود که هک گسترش یافت. برای اولین بار، کامپیوتر ها با قیمت مقرون به صرفه در دسترس عموم قرار گرفته بود و هر کسی می توانست کامپیوتر بخرد و هک کردن را امتحان کند. هک مجرمانه به قدری رایج شد که ایالات متحده در سال 1986 قانون تقلب و سوء استفاده رایانه ای به عنوان اولین قانوان ضد جرایم رایانه ای دنیا را تصویب کرد. بسیاری از خطرناک ترین هکرهای دنیا در سال های اخیر، پیرو همان پیشگامان اولیه بوده اند.

گمان می رود بزرگترین هک تاریخ، نقض داده ها علیه یاهو باشد! این حمله سایبری در سال 2013 حدود 3 میلیارد کاربر یاهو را تحت تاثیر قرار داد.

انواع هکرها

در واقع، هک نیاز به خلاقیت بی حد و جسارت برای عبور از روش های فکری استاندارد دارد. جامعه هکرها را می توان بر اساس قانونی بودن کاری که انجام می دهند، به سه دسته تقسیم کرد:

1- هکر کلاه سیاه

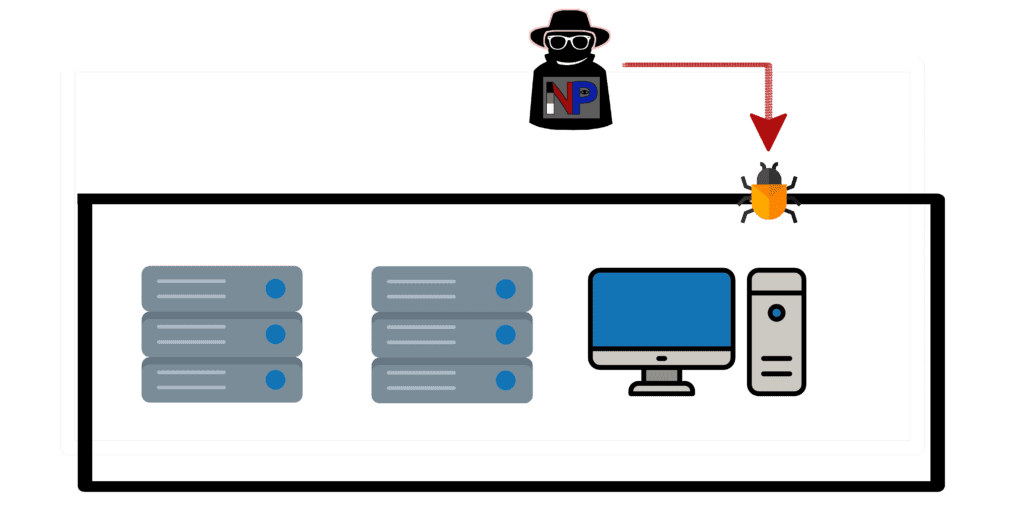

هکرهای کلاه سیاه که به آنها هکر های مخرب (Malicious Hacker) نیز گویند، آن دسته از هکرهایی هستند که رسانه به تصویر می کشد! مجرمان سایبری که به طور زیرکانه ای به سیستم رایانه ای نفوذ می کنند تا سرقت داده ها، تغییر اسناد و سایر اهداف غیر قانونی خود را اجرا کنند. اگر یک هکر کلاه سیاه، آسیب پذیری امنیتی نرم افزاری را کشف کند، می تواند از آن برای پیش بردن اهداف مجرمانه خود بهره ببرد. آن ها ممکن است یک اکسپلویت( کدهای مخربی که برای استفاده از آسیب پذیری امنیتی نوشته می شوند) ایجاد نمایند تا به یک سیستم کامپیوتری نفوذ کنند یا شاید آن را در دارک وب به فروش برسانند. در برخی موارد نیز به افرادی هکر کلاه سیاه گفته می شود که سایر افراد را مجبور می کنند تا برای آن ها هک انجام دهند. به طور مثال، در آگوست 2020 یک هکر به یک کارمند تسلا مبلغ یک میلیون دلار پیشنهاد داد تا بدافزاری را روی سیستم شرکت در نوادا، ایالات متحده نصب کند. اما خوشبختانه کارمند این مسئله را به FBI گزارش داد و هکر دستگیر شد.

2- هکر کلاه سفید (هک اخلاقی)

هکرهای کلاه سفید برعکس همتایان کلاه سیاه خود هستند! شرکت های مختلف معمولا این نوع هکرها را استخدام می کنند تا عمدا سیستم ها نرم افزارهای خود را هک کنند تا هر گونه آسیب پذیری یا نقص امنیتی را شناسایی کنند. این تکنیک با نام تست نفوذ (Penetration Test) شناخته می شود. به این ترتیب، شرکت ها می توانند امنیت خود را قبل از نفوذ یک هکر کلاه سیاه تقویت کنند. از این رو می توان گفت هکرهای کلاه سفید، هک اخلاقی انجام می دهند. برخی از هکرهای کلاه سفید در سازمان های داخلی کار می کنند، در حالی که برخی دیگر فریلنسر یا قراردادی هستند. علاوه بر هک امنیتی، هکرهای کلاه سفید می توانند کارمندان را با کمپین های فیشینگ هدف قرار دهند تا مقاومت سازمان را در برابر حملات دنیای واقعی تست کنند. در نتیجه بخش هایی که نیاز به آموزش امنیت سایبری بیشتر نیاز باشد را شناسایی می نمایند.

3- هکر کلاه خاکستری

فعالیت های هکرهای کلاه خاکستری بین کلاه سیاه و کلاه سفید قرار دارد. آن ها مثل هکرهای کلاه سفید، اقدامات بشر دوستانه انجام نمی دهند ولی بر روی فعالیت های مجرمانه نیز متمرکز نیستند. در واقع، این نوع هکرها تمایل دارند ابتدا هک کنند و سپس اجازه بگیرند. در حالی که هکرهای اخلاقی از قبل با رضایت طرف اقدام به هک می کنند. بسیاری از هکرهای کلاه خاکستری با بررسی سیستم ها یا نرم افزارهای یک شرکت برای شناسایی یک نقص امنیتی شروع می کنند. سپس به شرکت ها پیشنهاد ارائه راه حل در صورت پرداخت هزینه را می دهند. برخی دیگر، آسیب پذیری امنیتی شرکت ها را به طور عمومی آشکار می کنند تا شرکت چاره ای به جز رفع آن نداشته باشد. در سال 2013، یک هکر کلاه خاکستری با مارک زاکربرگ در مورد یک باگ امنیتی ارتباط برقرار کرد.

تکنیک های رایج هک کردن

حالا باید بدانیم که هکرها چگونه این فعالیت ها را انجام می دهند؟ با توجه به این که هکر به دنبال چه چیزی است و چه کسی را هدف قرار می دهد، طیف گسترده ای از تکنیک های هک وجود دارد. بیایید نگاهی دقیق تر به چند نمونه رایج از انواع هک بیاندازیم:

فیشینگ (Phishing)

فیشینگ یک نوع حمله سایبری می باشد که در آن مجرم سایبری تلاش می کند هدف را فریب دهد. در نتیجه اطلاعات شخصی حساس مانند رمز عبور یا جزئیات کارت اعتباری او را کشف می کند. سپس مهاجم از این اطلاعات برای هک کردن اکانت های هدف، کلاهبرداری یا سرقت و درخواست وام استفاده می کند. بسیاری از حملات سایبری فیشینگ از طریق ایمیل انجام می شود. به این صورت که یک ایمیل از مخاطب مورد اعتماد، مثل بانک برای شما ارسال می شود و شما اطلاعات خود را در پاسخ برای مهاجم ارسال خواهید کرد.

اگر این نوع هک از طریق sms دستگاه تلفن همراه انجام گردد به آن حملات اسمیشینگ (Smishing) گفته می شود. ویشینگ (Vishing) نیز یک نوع کلاهبرداری مهندسی اجتماعی است که اطلاعات شما را از طریق تماس های تلفنی دریافت می کنند.

جعل DNS

در تکنیک DNS Spoofing مرورگر فریب داده می شود تا ترافیک اینترنت شما به مکان اشتباهی ارسال شود. وب سایت ها و سرورها دو راه برای شناسایی یکدیگر دارند. اولین مورد، نام دامنه است، همان چیزی که نوار آدرس مرورگر وارد می کنید. دومین مورد، آدرس IP یعنی رشته ای از اعداد که به هر دستگاهی در اینترنت کمک می کند که دستگاهی که با آن در ارتباط است را شناسایی کند.

در واقع مردم از نام دامنه و کامیپوترها از آدرس آی پی استفاده می کنند. DNS این دو را به هم پیوند می دهد. مانند دفترچه تلفنی که تمامی اسامی و شماره تلفن ها در آن ثبت شده باشد. این نوع حملات با نام مسمویت کش یا cache poisoning هم شناخته می شود. در این حمله، هکر اطلاعات dns را به گونه ای تغییر می دهد که نام دامنه به آدرس IP اشتباه ارجاع داده شود. در واقع با وارد کردن نام دامنه مورد نظر به سمت وبسایت مخربی هدایت خواهید شد که توسط هکر کنترل می شود.جعل DNS یکی از حملات فارمینگ (Pharming) به شمار می رود که در آن هکر وبسایت مورد اعتماد شما را جعل می کند تا اطلاعات کاربری خود را در آن وارد کنید.

سرقت کوکی (Cookie Theft)

سرقت کوکی که به هیجاکینگ (Hijacking) هم معروف است، زمانی اتفاق می افتد که هکر داده های هر سشن (Session) را ضبط می کند و آن را برای جعل هویت شما در وبسایتی که استفاده می کنید، بکار می برد. کوکی ها فایل های کوچکی هستند که وبسایت در مرورگر شما ذخیره می کند تا بتواند تنظیمات و رفتار و اولویت های شما را بسنجد. هر سشن یک تبادل داده بین شما و سرور می باشد، از زمانی که شروع به استفاده از یک سایت می کنید تا زمانی که آن را ترک می کنید یا مرورگر خود را می بندید.

برخی از کوکی ها مفید هستند و نام کاربری و رمز عبور شما را به خاطر می آورند. برخی از وب سایت ها از کوکی هایی استفاده می کنند که تمامی اقدامات شما را ثبت می کنند و بر ردپای دیجیتالی که به صورت آنلاین جا می گذارید نظارت می کنند. اگر از یک شبکه وای فای ناامن استفاده کنید، هکر می تواند کوکی های شما را شناسایی کرده و هویت شما را جعل کند و اقداماتی از جانب شما انجام دهد.

بدافزار (Malware)

بدافزار نرم افزاری است که برای آسیب رساندن، اختلال یا دسترسی غیرمجاز به یک سیستم کامپیوتری طراحی شده است. بدافزارها شامل ویروس ها، تروجان ها (Trojans)، کرم ها (worms) و نرم افزارهای جاسوسی می باشد. هکرها اغلب از بدافزار برای دستیابی به اطلاعات حساس یا کنترل یک سیستم کامپیوتری استفاده می کنند.

حملات DOS و DDOS

حملات داس و دیداس ترافیک زیادی را به سمت یک سیستم کامپیوتری، شبکه یا وب سایت می فرستد تا جایی که آن را غیرقابل استفاده کند. هکرها اغلب از این حملات برای بستن وب سایت یا شبکه یا اخاذی از قربانیان استفاده می کنند.

تزریق SQL

SQL Injection یکی دیگر از تکنیک های هک است که در آن مهاجم کدهای مخرب را از طریق یک وب اپلیکیشن آسیب پذیر به پایگاه داده SQL تزریق می کند. در نتیجه مهاجم امکان دسترسی به داده های حساس و یا حتی کنترل وب اپلیکیشن را پیدا می کند.

مهندسی اجتماعی (Social engineering)

هکرها اغلب از تکنیک های مهندسی اجتماعی برای فریب افراد به منظور افشای اطلاعات شخصی خود مانند رمز عبور یا جزئیات حساب بانکی استفاده می کنند.

چگونه از هک شدن جلوگیری کنیم؟

سازمان ها می توانند به کمک روش های متعدد از اطلاعات دیجیتال خود در برابر هکرها محافظت کنند. روش های جلوگیری از هک شدن عبارتند از:

- از رمزهای عبور امن و پیچیده استفاده کنید. در واقع هر چه رمز عبور طولانی تر باشد، بهتر است. در صورت امکان، از پسوردهای 16 کاراکتر به بالا استفاده کنید.

- احراز هویت چند عاملی را فعال کنید. علاوه بر رمز عبور قوی، می توان با استفاده از احراز هویت دو مرحله ای یا چند عاملی، امنیت خود را در برابر هکرها افزایش داد.

- نرم افزار ضد بدافزار و آنتی ویروس نصب کنید. برنامه های نرم افزاری که ویروس ها و بد افزارها را شناسایی و حذف می کنند، برای محافظت از سیستم شما و اطمینان از ایمنی و حریم خصوصی داده ها ضروری هستند.

- مراقب کلاهبرداری و فیشینگ های ایمیلی باشید. از کلیک کردن روی لینک های مشکوک و یا باز کردن پیوست ایمیل هایی که نمی شناسید، خودداری کنید.

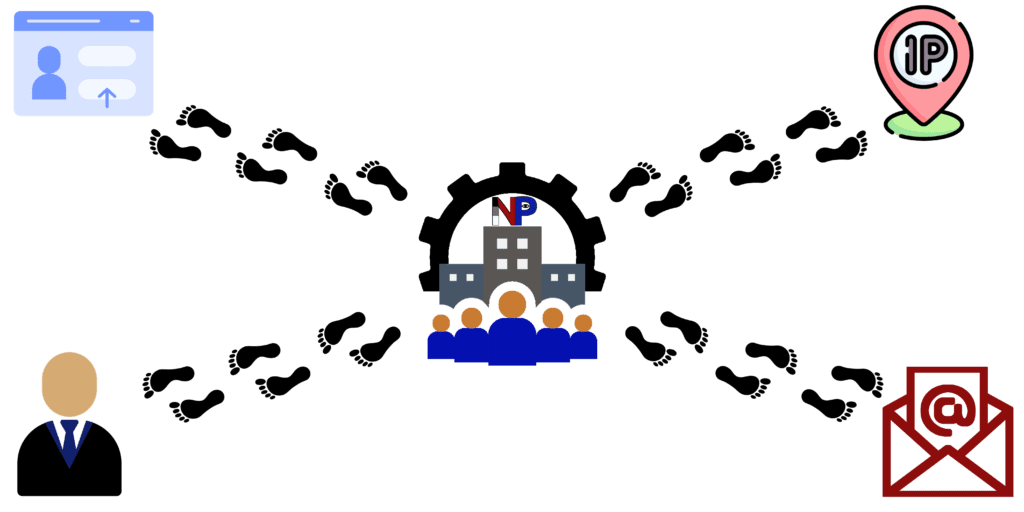

- ردپای آنلاین خود را به حداقل برسانید. کاهش میزان اطلاعات موجود درباره شما به صورت آنلاین، می تواند شما را کمتر مورد هدف هکرها قرار دهد. هرچند این ترفند برای افراد خاصی قابل استفاده نیست.

- از Wi-Fi رایگان و عمومی برای وارد کردن اطلاعات شخصی یا مالی استفاده نکنید. هرگز از Wi-Fi عمومی برای دسترسی به حساب های شخصی مانند حساب بانکی، کیف پول آنلاین یا حساب تجاری که در آن مبادلات مالی انجام میشود، استفاده نکنید.

- از اطلاعات کامپیوتر خود بکاپ بگیرید. در صورتی که هکرها موفق به هک کردن کامپیوتر شما شوند، داشتن نسخه پشتیبان یا همان بکاپ گیری می تواند در بازیابی سریع داده ها به شما کمک کند.

اما برای کسب وکارها و سازمان های دولتی باید از یک سری پروتکل های امنیت سایبری به منظور جلوگیری از هک شدن استفاده شود. به طور مثال:

- از فایروال استفاده کنید. فایروال ها یک رکن مهم برای حفظ امنیت سایبری کسب و کارها هستند. در واقع اولین خط دفاعی در جلوگیری از دسترسی غیرمجاز به شبکه به شمار می روند و در صورت وقوع هر گونه تلاش برای نفوذ به سیستم های شما هشدار می دهند.

- با استفاده از رمزنگاری (encryption) از حریم خصوصی خود محافظت کنید. حتی اگر هکر بتواند به سیستم های یک سازمان دسترسی پیدا کند، رمزگذاری از نفوذ آن ها به بسیاری از داده ها جلوگیری می کند.

- حملات فیشینگ را شبیه سازی کنید. شبیه سازی فیشینگ به کارمندان کمک کند تا بفهمند حملات فیشینگ چگونه رخ می دهند. در نتیجه در صورت بروز حملات سایبری در این زمینه می توانند واکنش مناسب نشان دهند.

- یک برنامه آموزشی آگاهی از امنیت سایبری ترتیب دهید. این نوع برنامه های آموزشی برای تمامی سازمانها حیاتی می باشد. در واقع کارکنان با افزایش آگاهی از امنیت سایبری، درک لازم برای شناسایی خطرات و حملات احتمالی را بدست خواهند آورد.

چه دستگاه هایی بیشتر در معرض خطر هک قرار دارند؟

بسیاری از دستگاه های مختلف در برابر هکرهای سایبری آسیب پذیر هستند، اما برخی از رایج ترین آنها عبارتند از:

- رایانه ها: سیستم های رایانه ای رایج مانند لپ تاپ ها به دلیل حجم گسترده اطلاعات شخصی و حساسی که در آنها وجود دارد، معمولا هدف اصلی هکرها هستند.

- موبایل: دستگاه های تلفن همراه مانند تلفن های هوشمند و تبلت ها نیز در معرض خطر هک شدن هستند. زیرا اغلب اطلاعات حساسی مانند عکس ها و پیام های شخصی و ایمیل ها را ذخیره می کنند. هنگام استفاده از Wi-Fi عمومی احتمال هک این دستگاه ها بیشتر خواهد بود.

- دستگاههای اینترنت اشیا: دستگاه های اینترنت اشیا (IoT) مانند لوازم خانگی هوشمند، دوربینهای امنیتی و حتی ابزار پزشکی یکی از اهداف رایج هکرها به شمار می روند. چرا که معمولا دارای امنیت ضعیفی هستند و برای دسترسی به اطلاعات شخصی یا حتی کنترل دستگاه از راه دور هک می شوند.

- روترهای شبکه: روترهای شبکه که مسئول توزیع سیگنال های Wi-Fi هستند، اغلب در خطر هک شدن قرار دارند. روترهای هک شده تبدیل به ابزاری برای دسترسی به کل شبکه دستگاه ها می شوند و امکان دسترسی هکرها به داده های حساس را فراهم می کنند.

- دستگاههای خود پرداز: دستگاههای ATM بانکی نیز معمولا مورد هدف هکرهایی با انگیزه های مالی قرار می گیرند. اغلب دستگاه های خود پرداز بر روی نرم افزار قدیمی کار می کنند و ممکن است به یک شبکه ناامن متصل باشند.

از دیگر ابزار آسیب پذیر در برابر هک که اغلب نادیده گرفته می شوند، می توان به دوربین امنیتی متصل به اینترنت و دوربین IP، تلویزیون هوشمند و لوازم هوشمند و حتی مانیتور و پیجر اتاق نوزاد اشاره کرد. در واقع هر دستگاه متصل به اینترنت به طور بالقوه در معرض خطر هک شدن قرار دارد. بنابراین باید اقدامات احتیاطی لازم را برای کاهش ریسک آسیب پذیری و افزایش امنیت انجام دهید.

سوالات متداول درباره هک

هک چیست؟

هک به معنای به خطر افتادن داده های شما روی سیستم های کامپیوتری، اکانت های شخصی یا دستگاه های دیجیتال است. استفاده از فناوری و دانش مربوطه برای دور زدن موفقیت آمیز چالش ها را نیز می توان هک نامید.

بزرگ ترین هک تاریخ کدام است؟

گمان می رود بزرگترین هک تاریخ، نقض داده ها علیه یاهو باشد که در آن حدود 3 میلیارد کاربر تحت تاثیر قرار گرفتند.

انواع هکرها چگونه دسته بندی می شوند؟

هکرها به سه دسته اصلی کلاه سفید، کلاه سیاه و کلاه خاکستری تقسیم می شوند.

این مقاله چقدر برای شما مفید بوده است؟

برای امتیازدهی روی ستاره ها کلیک کنید.

علاقه شدید به حوزه امنیت سایبری باعث شد که مطالعات فراوانی به صورت تئوری و عملی داشته باشم. مسلط به مفاهیم و روش های تست نفوذ CEH (بیشتر تمرکزم روی IoT)، جرم یابی دیجیتال، برنامه نویسی پایتون و لینوکس.